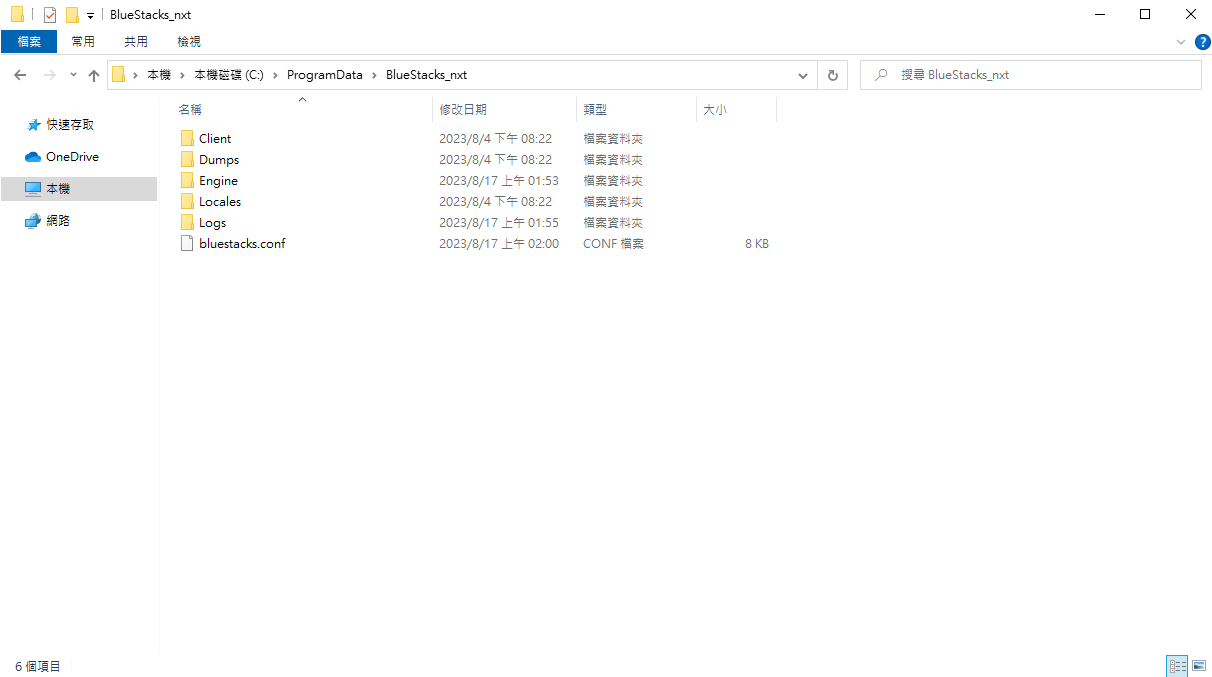

- 預設安裝目錄

C:\Program Files (x86)\BlueStacks X

- 找到以下檔案

- Engine\Pie64\Pie64.bstk-prev

- Engine\Pie64\Android.bstk.in

- Engine\Pie64\Pie64.bstk

- 找到

<HardDisk uuid="..." location="Root.vhd" format="VHD" type="ReadOnly"/> - 將

type="ReadOnly"替換成type="Normal" - 重開模擬器後,使用 root 執行

mount -o rw,remount,rw /system的時候就不會出現 I/O Error 囉

作者: TASI

【競賽心得】RedAlert 初賽紀錄

RedAlert 初賽告一段落,分享一下解題、防禦心得

PWN 題

雖然說取名 PWN 題,但跟漏洞一點關係都沒有!!!

-

日誌分析

—— 被秒解掉了 ——– -

惡意程式分析 – 找出惡意程式的 CVE 編號

給了一隻惡意程式,丟 VT 看看,有掃過的報告 :

直接 GET CVE編號 CVE-2017-11882

-

流量分析 – 找出流量中的 FLAG

一開始題目格式還給錯,最後指令 grep "Red_Alert_DOS*" 就有 FLAG : Red_Alert_DOS_def08e549e3a54be252878e6e085302c

-

VM 分析 – 找出惡意程式 & FLAG 跟中繼站有關係

題目給了一個VM ,裡面環境很亂,發現有個 Notpad++執行中,立馬認為是惡意程式

跑一下看流量看到中繼站在 172.16.67.250

於是連線到 80 看果然有 Web Server

最後通靈 http://172.16.67.250/flag.txt 得到 FLAG : Red_Alert_72_a743cca38f00eb008108bf76aed1e21b -

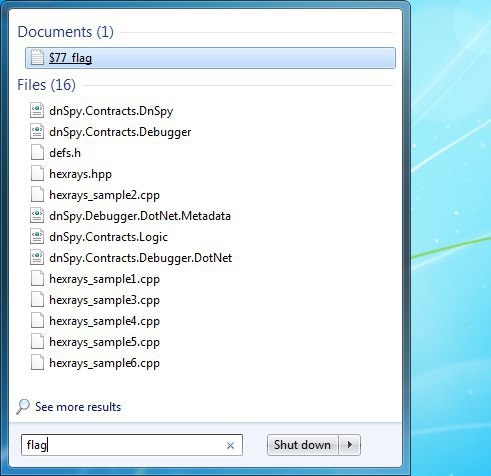

承襲上題VM,找出藏在VM的 FLAG

打開搜尋….通靈! FLAG: Red_Alert_72_228f9880186cb1b17578b91c64debd2b

PS. 原本好像用 r77 Rootkit 隱藏,但是被系統 index 了 (笑

-

承襲第四題 VM,找出VM密碼

這題隊友在第四題就在VM上跑過 mimikatz 找到密碼,所以一分鐘內就搞定了

[CTF] HITCON CTF 2018 Write Up – EOP

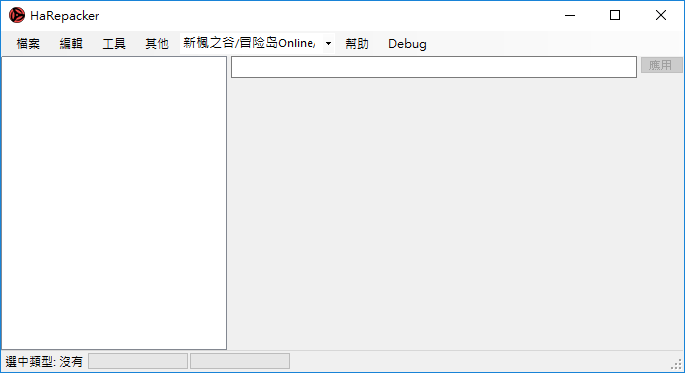

特別版的 Harepacker ,適用於目前私服WZ無法開啟的狀況

很多私服改了檔案標頭的字串結尾導致 Harepacker 出現問題

我改了一個版本給大家下載

下載點: 請點我

如果你喜歡這篇文章,歡迎贊助我

ETH : 0x80f23f329C19a8Baf2716DB9B2CFC29b00d5FF86

ETH QrCode :

Pokemon Go – NecroBot 脫機外掛使用教學

一堆人來問我怎麼使用小黑窗的外掛

只好寫一篇教學文了 (淚

久違的一篇文章居然是教怎麼使用而不是教你怎麼寫…….

這篇不歡迎正義魔人,不喜歡可以不要進來看